Paso 24: Aviso tema de bug con Bash,

Por ArsTechnica:

Vulnerabilidad de seguridad en el GNU Bourne Again Shell (Bash), el shell de línea de comandos utilizados en Linux y Unix sistemas operativos, sistemas de dejar los sistemas operativos se pudieran abrir a la explotación por ataques especialmente diseñados. "Esta cuestión es especialmente peligrosa ya que hay muchas maneras posibles, que Bash puede ser llamado por una aplicación", advirtió un asesor de seguridad de Red Hat.

El bug, descubierto por Stephane Schazelas, se relaciona con cómo Bash procesos variables ambientales pasadas por el sistema operativo o un programa que se llama una secuencia de comandos basada en Bash. Si Bash se ha configurado como el shell por defecto del sistema, puede ser utilizado por los atacantes basada en red contra servidores y otros dispositivos Unix y Linux a través de solicitudes Web, shell segura, sesiones de telnet u otros programas que utilizan Bash para ejecutar secuencias de comandos.

Debido a su amplia distribución, la vulnerabilidad puede ser tan amplia como el bug de Heartbleed, aunque no puede ser casi tan peligroso. La vulnerabilidad afecta las versiones 1.14 a través de 4.3 de GNU Bash. Los parches se han emitido por muchos de los principales proveedores de distribución de Linux las versiones afectadas, incluyendo: Red Hat Enterprise Linux (versiones de 4 a 7) y el distributionCentOS de Fedora (versiones 5 a 7) Ubuntu 10.04 LTS 12,04 LTS y 14.04 LTSDebianA prueba en Mac OS X 10.9.4 ("rebeldes") por Ars mostró que también tiene una versión vulnerable de Bash. Apple todavía no ha parcheado Bash, aunque acaba de publicar una actualización para "herramientas de línea de comandos."

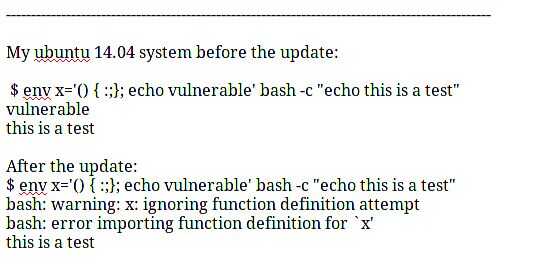

Mientras que Bash es a menudo considerado apenas como un shell local, también con frecuencia es utilizado por servidores Apache para ejecutar scripts CGI para contenido dinámico (a través de mod_cgi mod_cgid). Una solicitud web a mano dirigidas a una aplicación CGI vulnerable podía ejecutar código en el servidor. Ataques similares son posibles a través de OpenSSH, que podría permitir sesiones shell segura aún restringido eludir los controles y ejecutar código en el servidor. Y un servidor DHCP malicioso en una red o funcionando como parte de un "mal" wireless punto de acceso podría ejecutar código en algunos sistemas Linux usando al cliente de protocolo de configuración dinámica de Host (dhclient) cuando se conecten. Hay otros servicios que se ejecutan en sistemas Linux y Unix, tales como las tazas de impresión sistema, igualmente dependientes de Bash que podría ser vulnerable. Hay una prueba fácil para determinar si un Linux o Unix sistema es vulnerable. Para comprobar su sistema, desde una línea de comandos, escriba: $ env x='() {:;}; Eco vulnerable' bash - c "echo esto es una prueba" si el sistema es vulnerable, el resultado será: vulnerables esto es una prueba

Es la salida de un sistema afectado (o parche): $ env x='() {:;}; Eco vulnerable' bash - c "echo esto es una prueba" bash: ADVERTENCIA: x: ignorando la función definición tentativa bash: error al importar la definición de la función de 'x' esto es una prueba

El fix es una actualización de una versión parcheada de la shell Bash. Para estar seguro, los administradores deben hacer una actualización de la manta de sus versiones de Bash en cualquier caso.

-------------------------------------------------------------------------------------------------

Mi sistema ubuntu 14.04 antes de la actualización:

$ env x='() {:;}; Eco vulnerable' bash - c "echo esto es una prueba" vulnerables esto es una prueba

Después de la actualización: $ env x='() {:;}; Eco vulnerable' bash - c "echo esto es una prueba" bash: ADVERTENCIA: x: ignorando la función definición tentativa bash: error al importar la definición de la función de 'x' esto es una prueba

![HLDS Counter Strike 1.6 [Linux] HLDS Counter Strike 1.6 [Linux]](https://foto.askix.com/thumb/170x110/4/ee/4eecf6c1ce5aba816e3314cdde470a5a.jpg)