Paso 5: Configurar el software

» Instalar y configurar OpenSSH para emulación de terminal de red. Claves precompartidas se recomiendan definitivamente, pero no es un requisito.

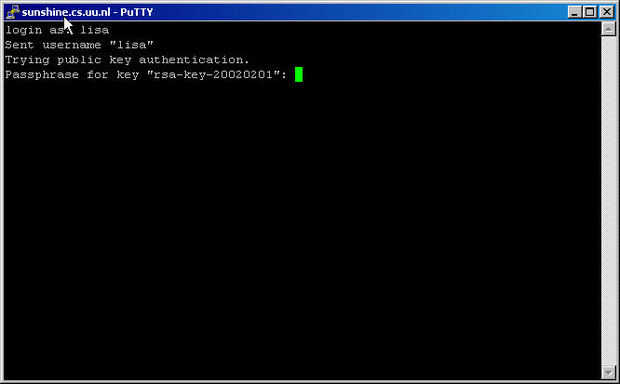

» Confirmar conectividad SSH desde otro equipo en la LAN utilizando OpenSSH (* nix) o PuTTY (Windows)

» Instalar y configurar la versión puerto de cortafuegos de filtrado de paquetes, con estado de PF de OpenBSD. Puedes echar un vistazo en pf.conf para obtener un ejemplo de lo que podría ser el archivo de configuración de PF. También, dos grandes fuentes de información relativa a la PF son la Guía del usuario de PF y de Peter Hansteen Firewalling con filtro de paquetes PF de OpenBSD. Gracias por el recurso Peter!

» Instalar y configurar cualquier otro software que le gustaría. Te recomiendo el Squid caching-proxy (instalar como un reverse proxy es bueno también), Snort IDS (Intrusion Detection System), ClamAV (antivirus) con vectores a través de su firewall, Bruteforceblocker (bloqueador de fuerza bruta SSH) y Snarf (interfaz web para registros de Snort).

Craig McLean fue suficiente para que me deje integrar un artículo How-to sobre el mismo tema en este. Hemos acordado enviar parte de su artículo aquí. Por favor en cuenta que, como yo, escribió este artículo de la memoria. Si encuentra algún error en ella, por favor háganoslo saber. Lo que sigue está tomado directamente de su howto.

Cosas para decidir

Usted tendrá que decidir lo que desea su red interna como cuando se trata de sobre, y que las máquinas deben tener acceso a lo que. Esto no es tan complejo como parece pero nos beneficia para elaborar con antelación. En esta guía voy a utilizar lo siguiente:

Cosas que debe saber

» Se necesita saber cuáles son sus interfaces de los revestimiento interno y externo y las direcciones IP.

» También necesita conocer las direcciones IP de los servidores DNS proporcionados por su ISP.

» El nombre del dispositivo de FreeBSD para las interfaces interna y externa. Éstos se nombran así: el nombre del conductor utilizado para el dispositivo seguido de un número. Este número suele ser de 0 (cero), pero si tiene varios dispositivos utilizando los mismos controladores, cada dispositivo tendrá un número único a partir de cero y contando. Por ejemplo, dos Realtek basado en NIC voluntad de aparecer como rl0 y rl1. lo0 es el dispositivo de loopback (IP 127.0.0.1). Si ha configurado pflog para supervisar el servidor de seguridad, verá pflog0 aquí también. (John)

En esta guía, podrá utilizar lo siguiente:

» "xl0" será mi interfaz interna.

» 172.16.3.200 es mi dirección IP interna. Hosts internos deberán Enrutar paquetes a través de este.

» "dc0" será mi interfaz externa.

» 82.30.189.185 será mi dirección IP de conexión a internet, utilizado para las máquinas en el mundo exterior para conectar a mi.

Usted no puede saber tu IP externa todavía, pero una vez finalizada la instalación se debe utilizar:

para saber.

Si la IP asignada por tu proveedor de Internet es dinámico, puede que necesite configurar DHCP en su interfaz externa. Usamos el dhclient. También, durante el uso de DHCP en su red interna es más fácil de usar, estático IP direccionamiento funciona bien también. También puede hacer auditorías de seguridad más sencillo. (John)

Configuración del sistema

Hay un archivo muy importante en su nueva máquina FreeBSD. Se llama /etc/rc.conf. Aquí se pondrá información sobre una variedad de cosas. El nombre de host del sistema, direcciones IP, los servicios que desea que se inicie cuando arranca el sistema y mucho más. Debería tomarse el tiempo para tener un vistazo antes de seguir adelante y mientras estás allí - hacer una copia de seguridad!

Agregar un usuario

Si no haces esto durante la instalación, debe agregar un usuario que se puede utilizar sobre una base diaria. Esto se puede hacer con el comando:

Asegúrese de que el usuario está en el grupo "wheel". Se trata de un grupo especial que contiene todos los usuarios que pueden llegar a ser "root". Si encuentras 'su' le rechaza, probablemente es porque no eres un miembro del grupo de "rueda".

El comando pw también puede utilizarse para agregar/modificar/eliminar usuarios y grupos. (John)

Configurar OpenSSH

OpenSSH (Open Secure SHell) debe ser su arma de elección cuando se conecta a su nuevo anfitrión de FreeBSD. Es seguro, incluye por defecto con el sistema operativo, y hay cualquier cantidad de clientes que puede utilizar para conectar con ella. Máquinas Linux tendrá ssh por defecto, los usuarios de windows pueden conseguir masilla (www.chiark.greenend.org.uk/ ~sgtatham/putty/).

OpenSSH puede activarse en FreeBSD por editar /etc/rc.conf y asegurándose de que usted tiene los siguientes:

allí.

Su máquina va a ser en internet, y tratar de la gente y conseguir en. Una de las maneras lo que hacen es tratar de adivinar nombres de usuarios y contraseñas, que utiliza ssh por defecto. Si usted no necesita en absoluto ssh desde internet, asegúrese de que sólo escucha las conexiones de la interfaz interna. Para ello, editar el ssh daemon archivo de configuración que vive en /etc/ssh/sshd_config y asegúrese de que usted tiene

allí, sustituyendo 172.16.3.200 por la dirección IP interna que hemos decidido en la anterior.

Ahora puede ejecutar

para iniciar el servicio.

Si usted decide que necesita ssh acceso desde el mundo exterior, debe desactivar la contraseña de acceso y en su lugar utilizar la autenticación de clave de publik. Google le dirá cómo!

Configuración de Firewall y NAT

Sobre todo, queremos que este sistema para protegerse de malos en internet mediante el uso de cortafuegos y compartir la conexión a internet a otros equipos en nuestra red mediante NAT (Network Address Translation).

El servidor de seguridad

Mientras que Craig utilizando el filtro IP de aquí, agregará un tutorial para el uso de PF cuando llegue la oportunidad. Por ahora, puede consultar la guía de PF (openbsd.org/faq/pf/) y el archivo de configuración de muestra que he unido (pf.conf). (John)

En primer lugar, permítanme señalar otro gran enlace, es el famoso "ipf HOWTO": www.obfuscation.org/ipf/. Mantenga a mano como vamos a través de estos pasos.

En un minuto, "en" y "out" van a tener significado muy específico, pero vamos no te preocupes que todavía. Lógicamente, queremos hacer lo siguiente:

» Permitir que el tráfico IP interno la máquina cortafuegos.

» Redireccionar (en caso necesario) tráfico interno IP a internet.

» Redireccionar responde a tráfico interno a los sistemas individuales.

» Permitir que máquinas el acceso a internet a determinados puertos/servicios del servidor de seguridad.

» Redireccionar (tal vez) el acceso de máquinas en el internet a otras máquinas en la red local.

» Bloquear todo lo demás.

Primero tenemos que activar ipfilter. Necesita las siguientes en /etc/rc.conf

Esto debería ser bastante autoexplicativo, y lo primero a destacar es la ubicación del archivo de reglas, /etc/ipf.conf. Esto es donde va a vivir nuestras reglas.

Desde aquí, "en" y "hacia fuera" de la necesidad de utilizarse con mucho cuidado, ya que se refieren a "en" y "out" de una interfaz específica. Tenga en cuenta como nos vamos.

Hemos decidido antes que la lógica nos quería y ahora que traducir en reglas:

Ésos son los básicos. Se puede iniciar el firewall, usando estas reglas, mediante la emisión de:

Si cambiar las reglas y quieren que recargue las tablas de firewall, se puede utilizar:

que se traduce como "Ras, leer nuevas reglas de archivo /etc/ipf.conf". Si desea limpiar su firewall reglas uso justo:

Para ver todas las reglas para paquetes entrantes:

entrada y salida:

La funcionalidad de 'ipf' en FreeBSD es enorme. Esto apenas ha arañado la superficie de lo posible, o deseable. Hay más información en las páginas del manual y en el enlace al principio de esta sección. Fuertemente sugiero que usted echa un vistazo a ambos.

ADVERTENCIA: Pensar mucho antes de cambiar las reglas del firewall si está conectado mediante TCP/IP. Usted puede encontrar si difícil de recuperar si se equivocan y de repente se encuentra desconectado :-)

El NAT

A continuación queremos configurar Network Address Translation para otros dispositivos en nuestra red interna. NAT permite a muchos clientes internos compartir una dirección de internet.

Para ello, necesitamos agregar algunas líneas más a/etc/rc.conf:

Más o menos como lo de firewall, pero esta vez las reglas son en /etc/ipnat.rules.

NAT es muy fácil de configurar. Queremos permitir nada en 172.16.0.0/16 a usar internet, por lo que nuestra regla es:

La primera línea asigna acceso de internet saliente en la interfaz dc0 a aparecer de "dc0/32", que es una abreviación para "la dirección IP actualmente asociada con la interfaz dc0".

El segunda línea will proxy outbout acceso ftp. Esto es necesario si no quieres tener que usar ftp pasivo todo el tiempo ya el protocolo ftp es una mierda.

Para obtener ipnat ya está en marcha, hacer:

En este punto, cualquier cliente de la 172.16.0.0 red que tiene una máscara de red 255.255.0.0 o más estrictas y 172.16.3.200 como su router debe ser capaz de acceder a internet, con sus paquetes se "asigna" por la NAT setup de la máquina cortafuegos.

Configuración de servidor DHCP

El paso final en la configuración inicial del sistema será la de proporcionar a sus clientes con información de DHCP. Esto permite la gestión centralizada debe cambiar las cosas y asigna automáticamente direcciones IP (y lo más importante, información de puerta de enlace) a los clientes. Vamos a asignar 172.16.4.1 a 172.16.4.100 para los clientes...

Para ello, utilizamos el DHCPD de ISC de la colección de ports.

En el menú, seleccione cualquier opciones que desee (recomiendo al menos PARANOIA y cárcel)

Editar el archivo dhcpd.conf, por lo que parece esto:

Usted necesitará sustituir nnn.nnn.nnn.nnn con servidores de nombre de dominio de su ISP.

Asegúrese de /etc/rc.conf contiene:

y arranca el servidor de dhcp usando

Gracias Craig, agradezco la ayuda. Mientras que la red de mi casa es un poco diferente de Craigs, igual todavía se aplica. Aquí es mi configuración:

» Cisco uBR900 cable módem proporciona conectividad a internet.

» El módem está conectado a mi firewall. La IP de la WAN en el cortafuegos es asignada por DHCP del módem.

» La red LAN es 192.168.0.0/16 y estática (no DHCP)

» Mi firewall se conecta a un interruptor 24port. Esto está conectada a un 108Mbps 802.11g D-link WAP y conmutador de 8port gigabit. El WAP tiene una dirección IP estática, pero ofrece acceso inalámbrico a través de DHCP.

» Mi firewall no proporciona ninguna protección interna. Todo el tráfico interno mueve unprohibitted por el firewall. Esto incluye el tráfico saliente también. Mientras que esto no puede ser más seguro, es definitivamente más fácil de administrar. No tengo que añadir firewall reglas cada vez que quiero acceder a un nuevo servicio.

Su configuración puede ser diferente también. Es todas sus preferencias personales.