El código.

ping.sh: (no te olvides de "chmod + x ping.sh)

[código]

para i en {1..254}

hacer

ping 192.168.1.$i-c1-w1 - v | grep "icmp_seq = 1"

hecho

[/ code]

Si usted tiene una red diferente, usted tendrá que cambiar "192.168.1" por consiguiente, aquí nuevamente estamos usando el comando de "grep" vieja buena para extraer datos de la corriente de retorno. es nuestro ámbito de sonar. Vamos a ejecutarlo.

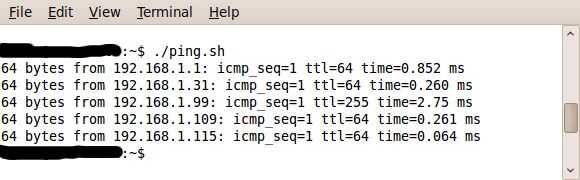

$./ping.sh

64 bytes de 192.168.1.1: icmp_seq = 1 ttl = 64 time = 0.852 ms

64 bytes de la 192.168.1.31: icmp_seq = 1 ttl = 64 time = 0.260 ms

64 bytes de 192.168.1.99: icmp_seq = 1 ttl = 255 time = 2.75 ms

64 bytes de 192.168.1.109: icmp_seq = 1 ttl = 64 time = 0.261 ms

64 bytes de 192.168.1.115: icmp_seq = 1 ttl = 64 time = 0,064 ms

$ _

OK, hay cinco dispositivos en la red. Necesitamos saber más. Existe lo que se llaman DNS o "Servicio de nombres de dominio". Podemos utilizar el router para decirnos lo que los ipaddresses quizás se conoce como.

El código.

nslookup.sh: (no olvides hacerlo ejecutable con chmod + x nslookup.sh")

[código]

para i en {1..254}

hacer

nombre de |grep nslookup 192.168.1.$i

hecho

[/ code]

Vamos a ejecutarlo.

$./nslookup.sh

nombre de 1.1.168.192.in-addr.arpa = my_network.

nombre de 10.1.168.192.in-addr.arpa = ENRUTADOR2.

nombre de 20.1.168.192 = router3.

nombre de 31.1.168.192.in-addr.arpa = oesrvr1.

nombre de 115.1.168.192.in-addr.arpa = oesrvr104

$_

Observe el ipadresses son hacia atrás, pero todavía podemos identificar las unidades de la red de la lista. Se muestran dos dispositivos conocido como ENRUTADOR2 y router3. Sé que no están conectadas a la red en este momento. Sólo han reservado los nombres en el router. La unidad de 99 es realmente el servidor de impresión y debe tener un nombre reservado en el router, puedo cuidar de eso más adelante. 109 es una máquina temporal que he creado para poner a prueba algún software. Ahora si hubiera cualquier número desconocido, necesitarían investigarse inmediatamente. Otra vez necesita cambiar "192.168.1." trabajar con tu red.

Había preguntado: Qué busca el equipo. Algunos de estos podrían ser avenidas a los hackers entrar en su máquina. Realmente esto es buscando procesos a puertos específicos.

Utilice el siguiente comando para ver lo particular puerto para que está escuchando el equipo:

Terminal - buscar el proceso a un determinado puerto:

sudo netstat - tulpn | grep: 8080 busque el proceso limitado a un determinado puerto o usted podría mirar en todos los puertos a 1000; $ cat portscan.shpara i en {1..1000}

hacer

echo $i

sudo netstat - tulpn | grep: $i

hecho $./portscan.sh > portscan.file

Puede ver algo como esto en el archivo. ... ... 628

629

630

631

TCP 0 0 127.0.0.1:631 0.0.0.0:* escuchar 2217/cupsd

tcp6 0 0:: 1:631::: * escuchar 2217/cupsd

632

633......

Cups es el mecanismo de impresión de unix, algo puede mantener los ojos en una vez en un tiempo o menos.

--------------

adición:

$ cat pingall.sh

a = ""

para i en {1..254}

hacer

ping 192.168.1.$i-c1-w1 - v | grep "icmp_seq = 1"

hecho

$./pingall.sh

64 bytes de 192.168.1.1: icmp_seq = 1 ttl = 64 time = 0.623 ms

64 bytes de 192.168.1.32: icmp_seq = 1 ttl = 64 time = 0.113 ms

64 bytes de 192.168.1.99: icmp_seq = 1 ttl = 255 time = 4.77 ms

64 bytes de 192.168.1.125: icmp_seq = 1 ttl = 64 time = 1,26 ms

64 bytes de 192.168.1.149: icmp_seq = 1 ttl = 64 time = 0.306 ms

Volvió al sistema original y decidido hacer solo un solo ping.

$ ping -c 1 192.168.1.32

PING 192.168.1.32 (192.168.1.32) 56(84) bytes de datos.

64 bytes de 192.168.1.32: icmp_req = 1 ttl = 64 time = 0.363 ms

---192.168.1.32 ping estadísticas---

1 paquetes transmitidos, recibidos de 1, 0% pérdida de paquetes, tiempo 0ms

RTT min/avg/max/mdev = 0.363/0.363/0.363/0.000 ms

Después de mirar sobre ella mil veces, finalmente me golpeó. La diferencia fue reg vs SS. Así que cambié el archivo y todo estaba bien,

$ cat pingall.sh

a = ""

para i en {1..254}

hacer

ping 192.168.1.$i-c1-w1 - v | grep "icmp_req = 1"

hecho

$./pingall.sh

64 bytes de 192.168.1.1: icmp_req = 1 ttl = 64 time = 0.527 ms

64 bytes de 192.168.1.32: icmp_req = 1 ttl = 64 time = 0.293 ms

64 bytes de 192.168.1.99: icmp_req = 1 ttl = 255 time = 5.08 ms

64 bytes de 192.168.1.125: icmp_req = 1 ttl = 64 time = 0.264 ms

64 bytes de 192.168.1.149: icmp_req = 1 ttl = 64 time = 0.068 ms

¡ UF... detalles detalles detalles...