Introducción

Antes de comenzar este tutorial, tengo que mencionar que yo aún no he cepillado la superficie de posibilidades que ofrece este impresionante pedazo de hardware! No cada aplicación de 802,11 Ninja no necesita cada característica única, así que usando la creatividad y la imaginación mientras se aprovecha Cuáles son las necesidades reales del hardware es importante y divertido!

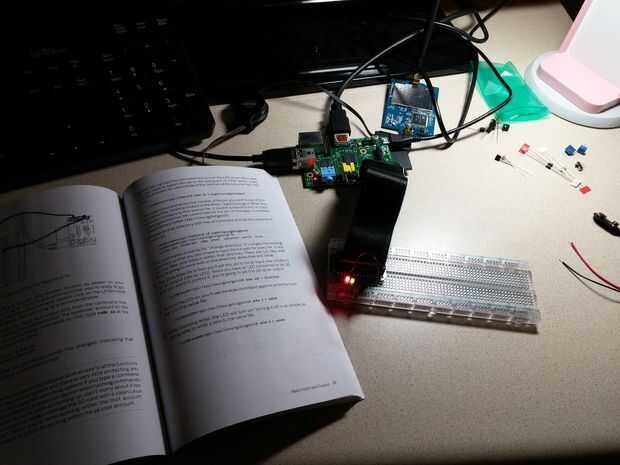

El 802,11 Ninja es un dispositivo de hardware que puede utilizarse sigilosamente durante una prueba de penetración, o incluso en el salpicadero de su vehículo durante una wardrive o reconocimiento. Puede ser utilizado como un sistema de detección de intrusión inalámbrica (WIDS), o incluso como una herramienta de diagnóstico de red simple. Porque la frambuesa Pi OS (Raspbian OS) está basado en Linux, tenemos acceso al poder ilimitado que Linux tiene que ofrecer también. Esto incluye Perl, Bash y scripting de la cáscara y la Suite Aircrack-ng de 802,11 herramientas de prueba de penetración. El aparece en las fotos anteriores también tiene una radio incorporada de GPS para capturar el punto de acceso (AP) / datos del GPS con el software WARCARRIER que escribí un tiempo atrás.

La alternativa a este hardware dedicado podría ser un dispositivo Android, como también he escrito WARCARRIER para Android así (unreleased/TBA), pero este tipo de análisis (sondeo) 802.11 no es tan exacto, rápido y confiable como puro RFMON (modo monitor) pasivo/promiscuo exploración. Esto es especialmente cierto durante una prueba de penetración. También, si haciendo el reconocimiento, no sería tan doloroso que un "$35 brazo había accionado computadora con Linux" (o ' Reilly) robado mientras está en funcionamiento de una tableta de $200 a $800!

802.11 términos de protocolo

Aquí cubriré unos términos de protocolo 802,11 para aquellos nuevos en el mundo de la prueba de penetración de WiFi. Estos términos se utilizarán en el resto de esta documentación.

Condiciones generales:

- AP - Access point - router inalámbrico

- 802.11 - el protocolo utilizado por WiFi para la gestión de paquetes y el tránsito de datos

- MAC Address - dirección de controlador - única para cada radio de red o adaptador de acceso a medios.

- ESSID/SSID - extendido servicio identificador del conjunto - el nombre de difusión del punto de acceso, por ejemplo "WiFi gratis" o "Linksys"

- BSSID - identificador - de conjunto de servicio básico la dirección MAC del AP

- Modo RFMON - modo del Monitor de frecuencia de Radio - packet sniffing con radio 802.11

Herramientas de la Suite de aircrack-NG:

- Airodump-NG - analizador de protocolos 802.11 - packet sniffing

- Aireplay-NG - inyección de paquetes en 802.11 redes

- AireMon NG - herramienta para poner el adaptador de radio 802.11 en modo RFMON

- Airbase-NG - herramienta para la creación de un AP por medio de un simple adaptador 802.11 radio

Cómo

En este tutorial cubriremos brevemente los siguientes temas,

- Montaje de un adaptador ALFA 802.11 y frambuesa Pi (B) en un chasis

- Cableado LED y botones de salida y entrada de los pines GPIO en la Raspberry Pi

- Escribir scripts que inicializan pines GPIO para la entrada-salida de Raspbian OS

- Linux (Raspbian so (Debian para ARM))

- Puesta en marcha scripts

- Cómo controlar LEDs

- Como leer pulsar un botón

- La Suite de Aircrack-NG

- autenticación de masa para la obtención de paquetes de protocolo WPA sensibles que pueden ser utilizados posiblemente Recuperar contraseña de WPA2 del cliente objetivo durante una prueba de penetración.

- Airodump-NG para capturar paquetes de 802,11

- Alternativa de Perl a Airodump-NG para pequeñas pantallas de LCD

- Y por último lectura adicional sobre 802.11 hacking, Linux y Perl y mucho más.

Requisitos de hardware

Este tutorial requiere el siguiente hardware (es lo de todos modos, pueden sustituirse piezas)

- Caja de crayones Advantus Super Stacker (Usar el mismo chasis en mi)

- Frambuesa B Pi (utilicé este kit de RadioShack)

- Perl instalado

- WARCARRIER y la Suite de Aircrack-NG instalado

- Banco de baterías recargables (Cargador USB) para la portabilidad.

- Hembra a macho Jumper cables (van de los pines GPIO LEDs y botones)

- ALFA 802.11 b/g/n adaptador (RTL8187 driver compatible)

- Panel de antena para pruebas de penetración

- Antena dipolo para el reconocimiento y wardriving (uno generalmente viene con el adaptador ALFA) menor el dBi, mejor para resultados más exactos cuando se usa el software WARCARRIER para registrar datos de APs y GPS.

- Unidad de GPS GlobalSat BU-353 - para la recogida de datos GPS durante wardriving con el software WARCARRIER - lo mejor de esta parte no debe sustituir, pero si es así, el software WARCARRIER que escribí funciona con un dispositivo de salida NMEA. Como datos NMEA se pueden obtener mediante la utilidad de GPSd "gpspipe" con el "-w" argumento, debería funcionar bien.

- Ubertooth Uno - para 802.15 Bluetooth análisis de espectro utilizando el software de WARCARRIER

- Herramienta Dremel - para perforar los agujeros y tallando hacia fuera plástico ranuras para puertos de tarjeta y USB A micro SD, antena GPS, etc..

- Componentes de estado sólido

- Botón pulsador momentáneo

- LED

- Pies de goma - para soporte de componentes internos y de footing de dispositivo en la parte inferior.

Otra vez, no todas las implementaciones será el mismo, estoy seguro. Simplemente levantarse y correr con el una sola tarjeta WiFi y Airodump-NG es un divertido pequeño proyecto!