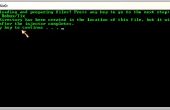

Paso 3: Lanzar el ataque

![]()

Buen hacking ético toma persistencia. Tiempo y la paciencia son importantes. Tenga cuidado cuando usted está realizando sus pruebas de hacking éticos. Un hacker en la red o un empleado aparentemente benigno mirando sobre su hombro puede ver lo que está sucediendo y utilizar esta información contra ti. No es práctico para no asegurarse que hackers en sus sistemas antes de empezar. Sólo asegúrese de que mantener todo tranquilo y privado posible. Esto es especialmente crítico cuando transmitir y almacenar los resultados de la prueba. Si es posible encriptar cualquier e-mails y archivos que contienen información sensible prueba con Pretty Good Privacy o tecnología similar. Como mínimo, proteger con contraseña los. Ahora estás en una misión de reconocimiento. Aprovechar toda la información posible acerca de su organización y sistemas, que es lo que hacen los hackers malintencionados. Comenzar con una visión amplia y estrecha su enfoque:

1. Buscar en Internet para el nombre de la organización, los nombres de sistema de computadoras y red y sus direcciones IP.

2. limitar su alcance, dirigidos a los sistemas específicos que está probando. Si estás evaluando las estructuras de seguridad física o aplicaciones Web, una evaluación informal puede subir mucha información acerca de sus sistemas.

3. limitar su enfoque con un ojo más crítico. Realizar exploraciones reales y otras pruebas detalladas para descubrir vulnerabilidades en sus sistemas.

4. realizar los ataques y aprovechar cualquier vulnerabilidad que has encontrado, si eso es lo que decide hacer.