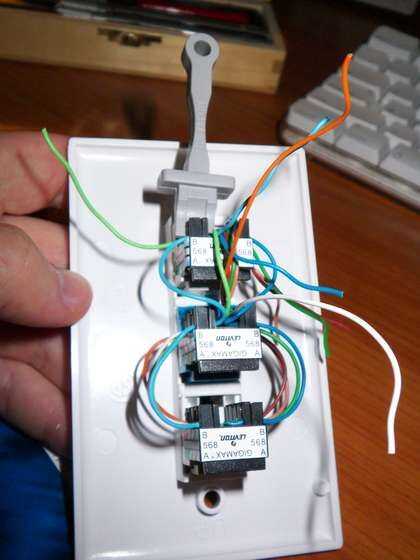

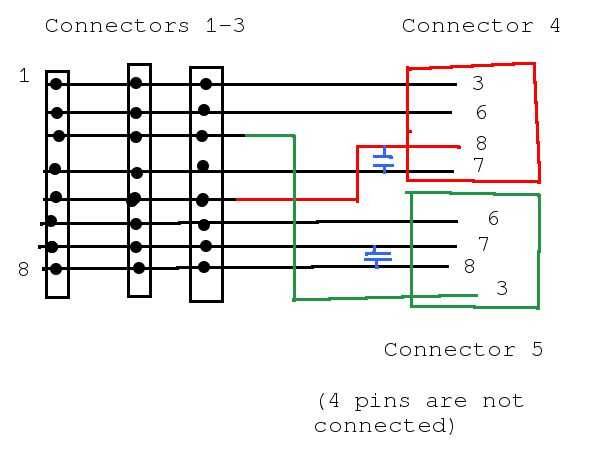

Necesita tener experiencia en cableado de cables y enchufes para completar este instructable. Ya hay un montón de instructables que va a hacer precisamente eso. De hecho este instructable fue basado en uno anterior con que no estaba muy impresionado. En cualquier caso mantenía el cableado original en caso de que algún dispositivo comercial que depende de tipo de circuito. (Figura 2)

Cuando construí mi grifo de red basado en los diseños originales, usé el cable más largo que se necesita en caso de desee utilizar otra configuración. Que es realmente lo que quería hacer. Cableado más sigue la Convención de T568B en ambos extremos. Un cable cruzado con un t568b en un extremo y un t568a en el otro extremo. La configuración del cableado tradicional es como sigue:

Color Codes for T568B Pin color pair name --- ----- ---- --------- 1 wh/or 2 TxData + 2 or 2 TxData - 3 wh/grn 3 RecvData+ 4 blu 1 5 wh/blu 1 6 grn 3 RecvData- 7 wh/brn 4 8 brn 4

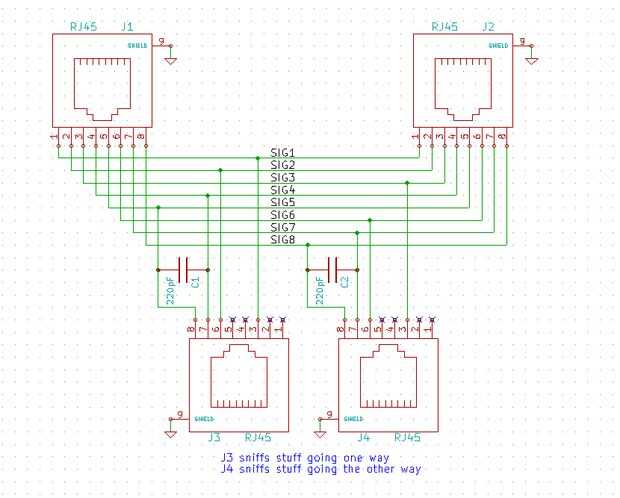

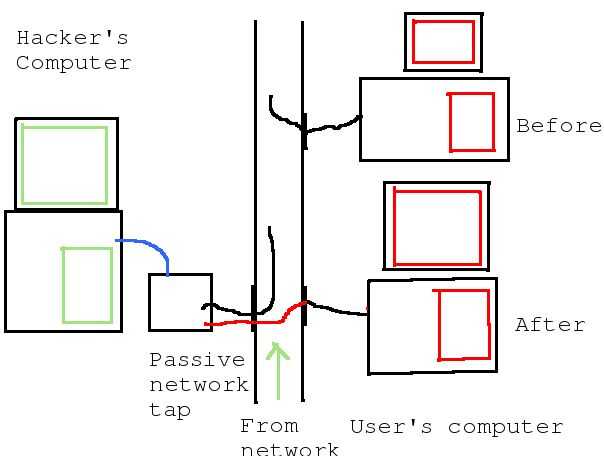

Red tradicional pasivos grifos fueron conectados como figura 3. Esto funcionaba bien con velocidades de red de 10m y 100m. Cables de red más tradicionales utilizan básicamente sólo cuatro de las ocho líneas. Si hubiese alguna vez utilizado para las otras cuatro líneas ya estabas configuración. Realmente en muchas de las redes 1g todas las ocho líneas se utilizan ahora, pero no hay necesidad de volver a cable! En la fabricación de un grifo para una red de 1g puede conducir a problemas de velocidad. Ver Figura 4 así que como me dijeron, un condensador se introdujo en el circuito para disminuir el tráfico. Lo que me lleva a decir si está ejecutando Red de 1g y ves una desconexión rápida y luego velocidades más lentas, su computadora podrían posible ser ser aprovechado.

Mi grifo red utilicé dos extremos extra femeninos. Uno era para obtener los datos recibidos y otra para los datos enviados. También incorporé el derecho de dos 220pf capacitores en los extremos para que ninguna soldadura se necesitarían. Puesto que los cables del condensador son más delgados, me empujó hacia abajo y luego hacia abajo el cableado existente. Vea la figura 5. La otra llave está escondida en el otro lado. Última imagen es un esquema actualizado. (wo = 1 marrón = 8 siga así la codificación de color para t568b en las tres primeras tomas, no la secuencia numérica. Entonces para los dos últimos conectores:

Conectores de 4 y 5 un condensador va desde el wbrown al pin marrón.

Conector de 4

WO al perno wg

o con el conector verde

azul a la clavija de wbrown

wblue a la espiga marrón

Conector 5

WG al perno wg

verde con el conector verde

wbrown para el pin de Banco Mundial

marrón a la clavija marrón

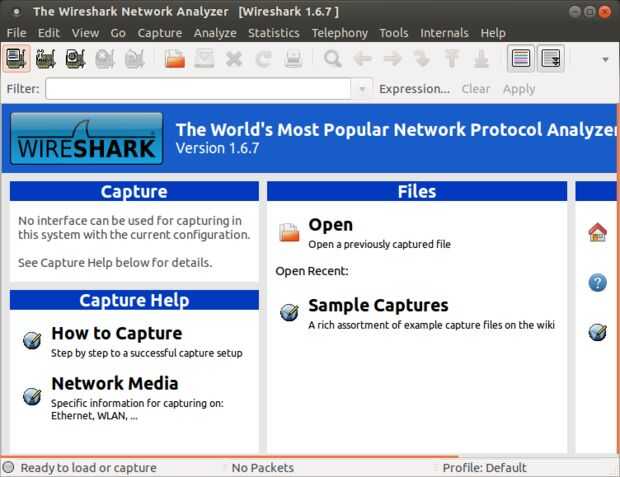

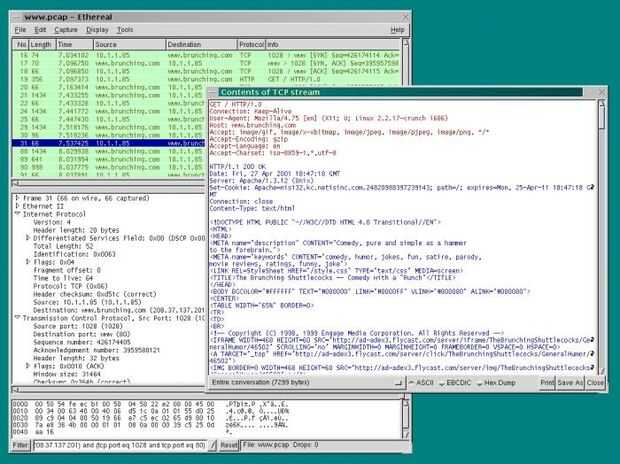

Tan cómo se utiliza. Necesita software que examina y capturar los datos como wireshark.

$ sudo apt-get install wireshark

ADVERTENCIA: Poner una conexión de red en modo promiscuo te deja sistema abierto hacking!!

Para el siguiente paso, es mejor usar una computadora sin datos vitales o etc. y sólo usarla con moderación.

Tenemos que configurar la tarjeta de interfaz de red (también conocido como nic) temporalmente en modo promiscuo.

$ sudo ifconfig eth0 promisc

Ver si el ajuste de la herramienta de la nic

$ sudo ifconfig eth0

Puesto que sólo puede mirar datos entrantes o salientes, uno a la vez, se utiliza una segunda nic (mayoría de la gente sólo consigue un usb a adaptador ethertnet) y se necesita para iniciar una segunda versión de wireshark para ver la otra nic más tarde usted puede juntar las dos conexiones cuando estás fuera de línea.

Ejecutar wireshark. ¡ Feliz caza!

Puede encontrar más información en: http://wiki.wireshark.org/ etéreo era la base para Wireshark. También esta unidad hace un gran hombre a cambiador de género femaile.

Nota: La última foto es de una toma de red pasivos ocultos. A menos que la herramienta fuera del plato, nunca se sabe.

--------------------------------------------------------

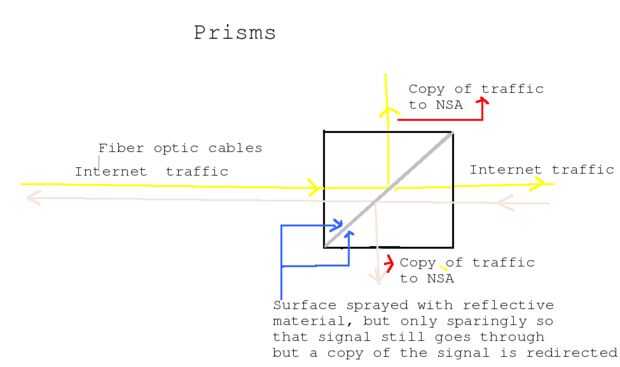

Un divisor óptico de fibra también puede ser peligroso.