Paso 3: El reconocimiento y eliminación de virus, malware, spyware, gusanos y piratas informáticos.

Tener en cuenta cuando usted está tratando con este problema; ESTO NO SE APLICA A TODAS LAS FORMAS DE ATAQUES Y PODRÍAN SER NO VÁLIDOS PARA FUTUROS DERIVADOS DE LOS ATAQUES.

El virus más común que encontrarás es un troyano. Un virus troyano es común debido a lo fácil puede ser embebido en código del programa así como ser capaz de pasar por los programas antivirus por esconderse detrás de código legítimo como se activa ejecutando el programa y utilizando procesos de fondo oculto en el sistema.

El mejor método para combatir un virus troyano es eliminar la fuente del virus así como realización de un análisis exhaustivo de análisis de archivo, escaneos de puertos de red y escanear a través de otros dispositivos conectados en la red y otros usuarios que han conectado a la red. (Aunque fuera momentáneamente, una velocidad media de transmisión de archivos LAN para los dispositivos móviles puede ser en cualquier lugar de 5 Mbps a más de 100 Mbps para las NICs de la mayoría de la última década. (desde 2004 a la hora actual)

Usando nuestros métodos será menos eficaz hacia un hacker, ya que nos va ocupando con un ser sintiente que probablemente tiene un conocimiento decente de datos cifrado, red spoofing, VPS conexiones o redes de bots y tiene el potencial de ser en cualquier parte del mundo. (Rusia, China y Medio Oriente los países son notorios para el uso de los hackers para proyectos de gobierno)

Parte 1:

Quién: Se refiere a la amenaza si se tratara de una fuente extranjera.

Qué: Estamos tratando de arreglar un sistema que está siendo atacado por código malicioso.

Cuando: El problema se produce constantemente porque el código se activa durante el arranque.

Donde: El área podría estar en cualquier lugar en el disco duro, y podemos todos esperamos que no está afectando el firmware.

Por qué: La razón por qué se hacen programas maliciosos suele raspar información del usuario para vender, para hacer una botnet de los sistemas comprometidos. (Una botnet es una red grande de trastornos del sistema utilizado para combinar sus capacidades de procesamiento para llevar a cabo ataques maliciosos contra grandes objetivos, generalmente por DDoSing servidores)

Parte 2:

La magnitud del problema referente a un virus es las medidas preventivas para evitar la propagación del virus a otros sistemas y para determinar la ubicación que el virus infecta y la ubicación donde se encuentra el virus.

La magnitud del problema referente a un hacker es mucho más difícil y la mejor práctica es mejorar las políticas que rigen a los usuarios del sistema para mejorar las medidas de seguridad, también necesitará una copia de seguridad de su sistema para archivar sus archivos personales mientras su computadora se vuelva a formatear como medida preventiva de dejar libre acceso al nuevo sistema. (La copia de seguridad sólo se permitirá acceso en un entorno controlado, sin conexión que está probablemente basado en Linux)

Parte 3:

Las posibles causas de esto sería una descarga maliciosa que contiene código peligroso dentro el código del programa. Si tu antivirus reconoce un patrón que coincide con las plantillas alojadas en los servidores enviará los datos para alertar y aislar el programa de permisos de lectura/escritura administrativa y espera su aprobación para eliminar el archivo malicioso del sistema a través del cliente.

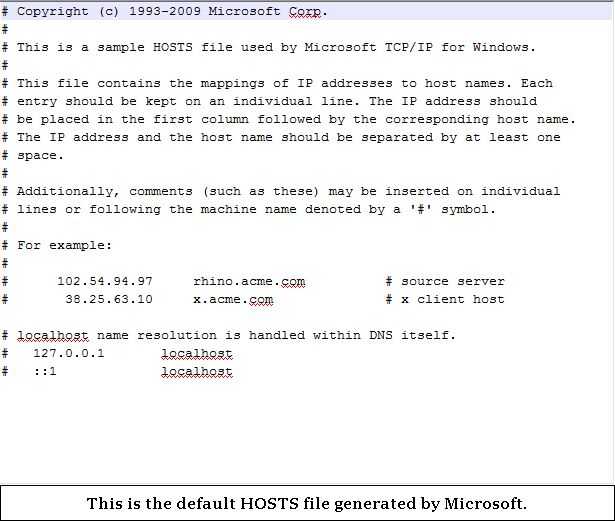

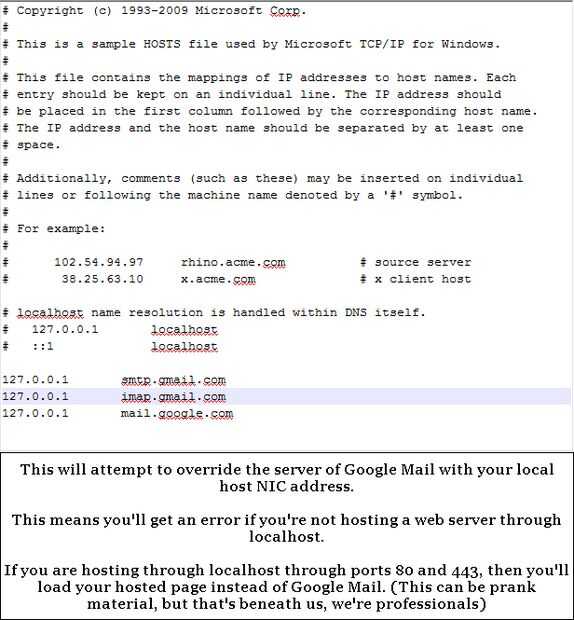

La causa potencial de un hacker está cerca de imposible determinar. La idea de un blackhat hacker es causar problemas a un sistema que está conectado a un servidor. El mejor método para manejar un hacker debe aislarse una red y luego la copia de seguridad del software listo para restaurar el sistema para evitar que el hacker utilizando una puerta trasera que podría se han insertado en el sistema. (El fichero etc/hosts en los System32/drivers puede proporcionar una caché DNS basado en software que la red local direcciones redirigir a una dirección especificada manualmente)

Parte 4:

Los efectos secundarios posibles de manipular un virus es que podría replicar e incluso modificar archivos del sistema fundamental. Esto impone una amenaza mayor que uno de los scripts más molestos que modifica archivos de arranque, conocidos como el archivo de ransomware MoneyPackTM. El ideal es una menor probabilidad de recuperar un archivo personal que no incluya el virus incrustado en él, así que es guardar copias de seguridad de su sistema imperativo.

Hay no hay efectos secundarios de la manipulación de un hacker; principalmente porque el hacker no está a punto de reprende a cualquier oportunidad de aumentar su ego por jugar con la posibilidad legal. Suele ser el mejor método para evitar que un hacker promover el daño en una red aislar ese hacker de la red, esto no elimina la amenaza de los hackers, pero detiene todos los paquetes entrantes y salientes de llegar a donde puede residir el hacker. (A menos que el hacker es 127.0.0.1, si ese es el caso entonces tu hacker es un bot en tu máquina local que probablemente fue implementado a través de código malicioso, así que desconecta de la red y manejar el código malicioso como lo haría un virus (véase los párrafos en todas las partes))

Parte 5:

Arreglar el problema con los virus está determinada por el tipo de virus que está tratando con. Algunos de los métodos más comunes de reconocimiento de virus y malware es mediante el uso de software legítimo que se sabe que funciona tiempo real si su procesador es capaz de manejar escaneos en tiempo real mientras trabaja. No te olvides de mantener una copia de seguridad de su sistema para las futuras resoluciones; un disco duro USB 3.0 externo 1,0 TB se puede encontrar suciedad barato estos días. (Un disco duro externo Western Digital Passport es de $70 o £42 en el sitio web de BestBuy)

El principal método para resolver el problema con un hacker es aislar la máquina de la red y renovar la configuración de DHCP para dar una nueva dirección si el hacker está utilizando la dirección IP para localizar el servidor de la amplia gama de redes que conforman la World Wide Web. Esto tiene una probabilidad baja de trabajar si el hacker ya tiene acceso a su sistema, por lo que necesite restablecer los puertos en tu router o negar puertos permiso para acceder a los servicios VNC y usar un firewall de 3rd-party en lugar del firewall de Windows por defecto. (Que ha tenido más de dos décadas a los hackers encontrar puertas traseras y bugs para explotar (firewall de Windows NT versión es exactamente mismo en 2000, XP, Vista, 7 y 8 (bastante miedo ¿EH?))