Paso 5: Crear las claves de servidor y certificados

Servicio de limpieza

Primero tenemos que hacer una carpeta Easy-rsa, abrir un terminal en el servidor y el tipo:

sudo mkdir /etc/openvpn/easy-rsa /

A continuación, necesitamos los archivos de certificado de ejemplo de un directorio en el directorio que acabamos de crear. En la terminal, escriba:

sudo cp -R /usr/share/doc/openvpn/examples/easy-rsa/2.0/* /etc/openvpn/easy-rsa /

Cambiar la propiedad de los archivos mediante el comando chown. En la terminal escriba:

sudo chown -R $USER /etc/openvpn/easy-rsa /

Archivo VARs

Tenemos que hacer algunos cambios en el archivo vars para generar correctamente nuestros certificados. En el tipo de terminal:

sudo nano /etc/openvpn/easy-rsa/vars

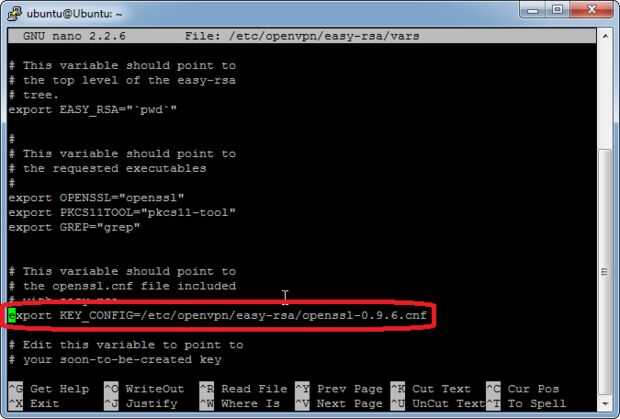

Este comando abrirá el archivo vars en el terminal, tenemos que editar un par de campos. El primer campo que tenemos que editar es el campo KEY_CONFIG de exportación. Buscar esa línea en el archivo y sustituirlo por:

exportación KEY_CONFIG=/etc/openvpn/easy-rsa/openssl-0.9.6.cnf

Este es el archivo de configuración utilizado para crear certificados de autorización.

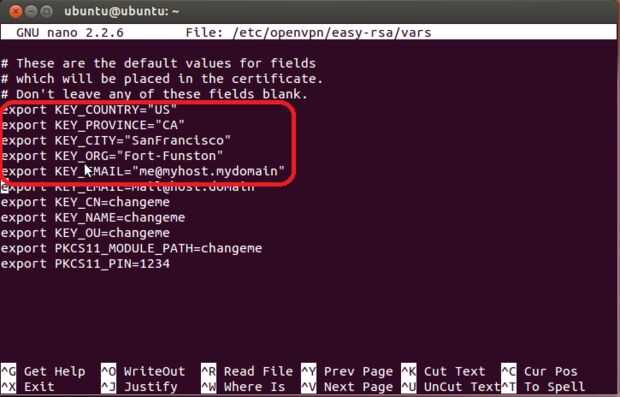

A continuación, cambie los siguientes campos en la parte inferior de su archivo le gusto. Hay dos líneas de correo electrónico, pero basta con editar el primero de ellos. Asegúrese de que tiene las comillas alrededor de cada uno de los valores.

Export KEY_COUNTRY

Export KEY_PROVINCE

exportación KEY_CITY

Export KEY_ORG

Export KEY_EMAIL

Una vez usted haya terminado de editar los valores, presione Control + O y luego enter para guardar los cambios, y Control + X para salir de nuevo en la terminal.

Ahora estamos listos para generar certificados para el servidor.

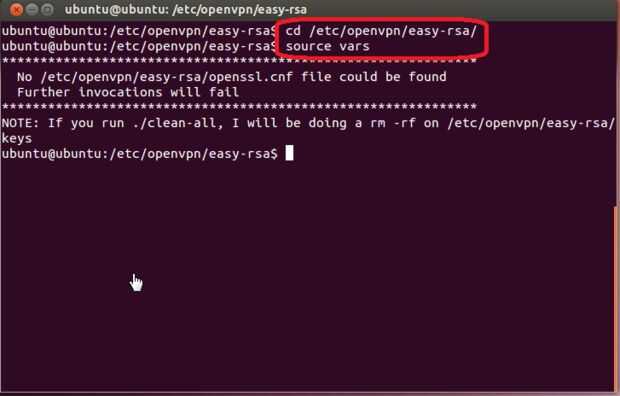

Este conjunto siguiente de secuencias de comandos va a crear la secuencia de comandos para el servidor y un cliente. En terminal, utilice el comando cd para mover en el directorio correcto introduciendo:

CD /etc/openvpn/easy-rsa /

Abra el script de fuente:

fuente var

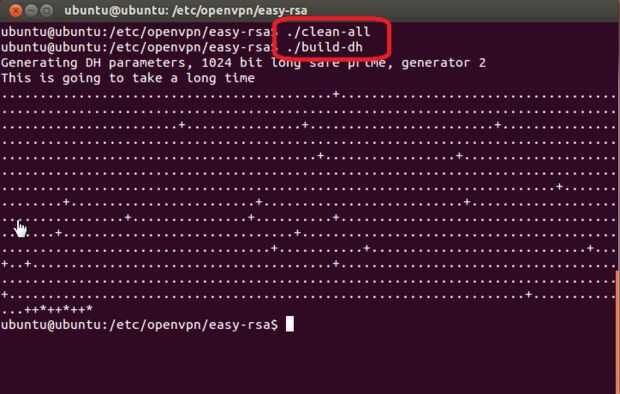

Limpiar el directorio:

. / limpiar todo

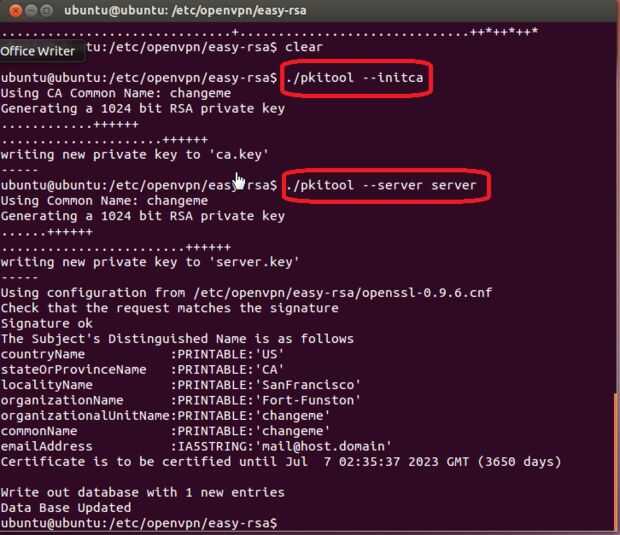

Construir el cifrado de los certificados y los certificados reales:

. / build-dh

. / pkitool--initca

. / pkitool--servidor

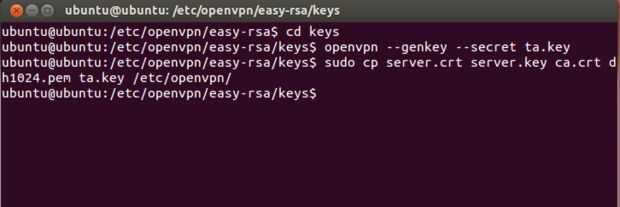

Moverse en el nuevo directorio de claves:

claves de CD

Generar otra clave:

OpenVPN - genkey--secret ta.key

Copia todas las llaves en el directorio/etc/openvpn:

sudo cp server.crt server.key ca.crt dh1024.pem ta.key/etc/openvpn /

Ahora se crean las claves de servidor y certificados. A continuación, tenemos que el cliente las llaves y certificados.