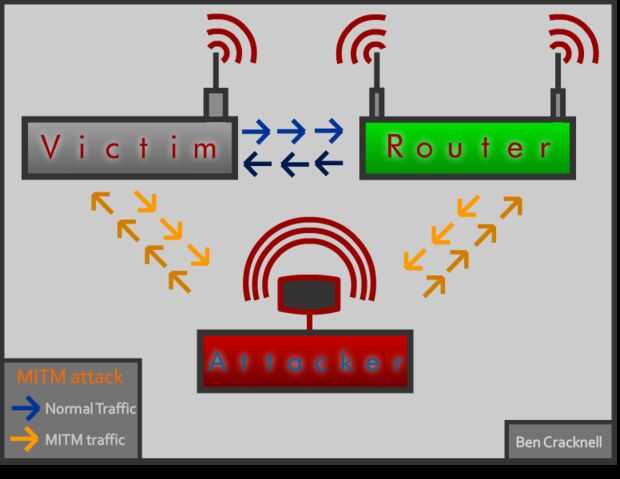

Paso 3: MITM

VALORES DEL EJEMPLO:

-Su MAC (la víctima): 00:00:00:00:00:AA

-Apuntar la MAC del router: 00:00:00:00:00:BB

-MAC de atacante: 00:00:00:00:00:XX

Nota: Una dirección mac es un identificador único para cada equipo, dispositivo, o cualquier cosa en una red.

1) atacante envía una respuesta ARP al router (por cable o inalámbrica), diciendo que MAC su (de la víctima) se cambia a 00:00:00:00:00:XX.

2) atacante envía una respuesta ARP a usted, diciendo que la MAC del router se cambia a 00:00:00:00:00:XX.

4) ahora, el router piensa que eres equipo del atacante, y crees que es el ordenador del atacante.

5) el atacante ahora es el "hombre en medio" y todos sus paquetes irá a través de ellos.

¿Qué puede hacer el atacante ahora?

EJEMPLO 1:

1) sin saber, ver todos los sitios web se navega, todo lo descargar, y todo lo que posiblemente podría hacer por internet, sería visto por el atacante. (Esto incluye nombres de usuario, contraseñas, correos electrónicos privados y páginas web incluso cifradas si utilizan SSLstrip)

EJEMPLO 2:

1) usando un exploit en ti OS, ha evaluar a todo lo almacenado en su computadora. (Esto sólo funciona si existe un exploit en el tiempo)

EJEMPLO 3:

1) cuando se intenta descargar un archivo, el atacante puede reemplazar el archivo verdadero por uno falso con el mismo nombre, engañando te en descarga de virus.

EJEMPLO 4:

1) paquete de utilice filtros para cambiar las páginas web, haciendo alguna de las siguientes:

---Sustituir todas las imágenes con una imagen de un gato

---Redirigirle a falsos sitios web del Banco para robar su información

---Cambiar la noticia para parecer un apocalipsis zombi es inminente

---Hacer que parezca como si todos tus amigos te odian (correos falsos)

---Modificar otros datos

Nota: Recuerde que este ejemplo sólo es local, no cambiar los sitios reales, lo que ve tu computadora.

Cómo prevenir esta amenaza:

No hay muchas opciones para protegerse, y sólo se puede establecer su computadora para no escuchar respuestas de ARP y peticiones, porque son esenciales para una red.

Puede utilizar un proxy cifrado para usar internet, que va a resolver los problemas mencionados, porque sus paquetes se cifrará. Usar Tor.