Paso 2: Comienza la diversión!

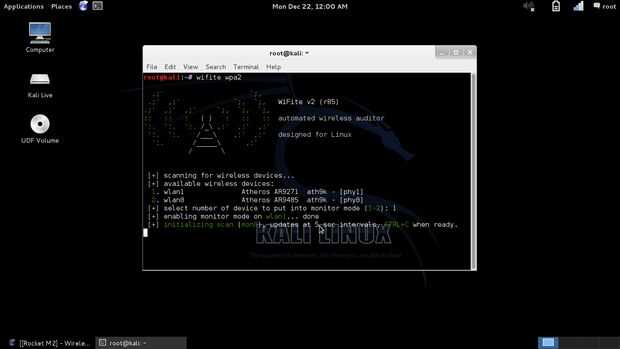

Una vez Kali Linux termina de arrancar, abrir el terminal para comenzar. (Se encuentra en la parte superior izquierda y es el cuarto icono a lo largo).

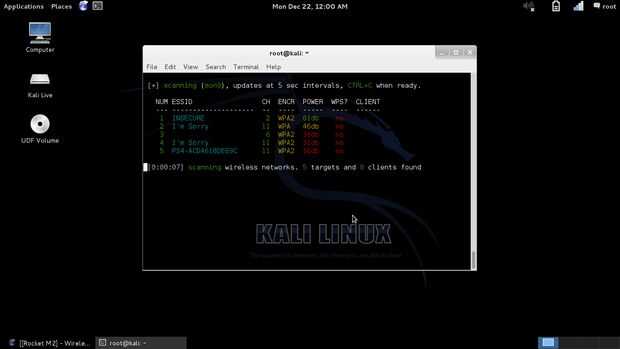

Una vez que hayas hecho esto, escribe en: "wifite wpa2" y wifite comenzará. Comenzará a escanear dispositivos inalámbricos inmediatamente.

Producirá una lista de las redes que encuentra y su información asociada. Idealmente tendrá que colocar su punto de acceso dentro de una proximidad bastante cercana que puede mantener una conexión fuerte a él. Si el punto de acceso es muy lejos podría tomar mucho tiempo, o no funciona en absoluto.

Hay una consideración muy importante más. Usted necesitará asegurarse de que su punto de acceso tiene un usuario activo o los usuarios en ella. Wifite trabaja por intentar de autenticar a los clientes de la red y luego captura su handshake WPA/WPA2 cuando vuelva a autenticar.

Hace falta decir que sin clientes, este medio de penetración simplemente no funcionará.

Hay algunas otras razones por qué este método de ataque puede que no funcione:

- Ubicación física. (como se mencionó anteriormente) Es crucial que su tarjeta inalámbrica tiene suficiente energía para transmitir paquetes y recibirlos.

- Tarjetas de red inalámbricas funcionan en modos diferentes. Si su tarjeta está funcionando en un modo diferente a la del cliente que intenta autenticar la usted puede no tener éxito. Si este es el caso puede que necesite utilizar Aircrack-ng para intentar desactivar autenticar al cliente directamente. (Cubrimos esto en un Instructable actualizado)

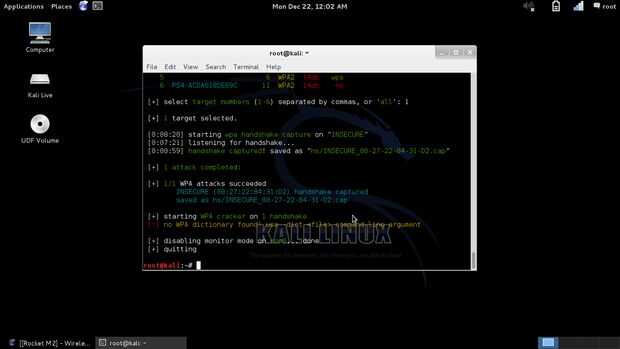

Una vez que ha encontrado su acceso punto wifite toma el trabajo de hacer todo esto. Por simplicidad se adhieren al uso de wifite en este Instructable, pero cubrirá Aircrack-ng en actualizaciones.

Wifite enviará paquetes de autenticación a los clientes y luego se escucha el apretón de manos. Con suerte, este proceso no tardará más de unos minutos.

Recibirá un mensaje que dice "Éxito los ataques WPA" u otro mensaje que le informa que han agotado.

A continuación convertiremos el archivo de captura usando el Aircrack-ng.